-

近几十年来,量子计算和量子通信的飞速发展使得量子密码对于传统加密方法造成了巨大的冲击。不同于传统加密方法对于算法复杂度的依赖,量子密码的安全性是通过量子力学的基本原理所保证的,从而在信息论的条件下是十分安全的,广大研究者也将目光逐步从传统加密方法转向了量子密码领域。量子安全直接通信是量子通信领域的一大分支,与量子密钥分发不同,它能够安全地在通信双方之间直接进行通信而不需要实现共享密钥,虽然对于安全性的要求比量子密钥分发更高,但它的优势在于节约了量子比特,提高了量子安全通信的效率。

量子安全直接通信(quantum secure direct communication, QSDC)最早是在2002年被提出的,当时BEIGE等人[1]采用单光子作为载体进行通信,但是该方案效率不高,每个量子只能携带1bit的经典信息。2002年, BOSTROM和FELBINGER[2]基于Einstein-Podolsky-Rosen(EPR)悖论粒子对也即Bell纠缠对提出了Ping-Pong协议, 该方案在首个QSDC的基础上将传输效率提高到了每个量子态可以传输两比特的经典信息。但是WOJCIK等人[3-4]质疑该协议存在安全隐患。2003年, DENG等人[5]也基于EPR纠缠对提出了一个两步QSDC方案,其传输效率与Ping-Pong协议一致,但它解决了安全性问题。2006年, WANG等人[6]提出一种基于单光子序列顺序重排的QSDC协议,但该方案的传输效率并未提高,依然是一个量子态传输1bit的信息。2007年,YAN等人[7]利用受控非门(controlled-NOT gate)和本地测量以及量子隐形传输提出一种QSDC协议。2008年, LIN等人[8]提出了利用Χ型纠缠态的QSDC方案。同年,XIU等人[9]基于W态提出了相应的QSDC协议。之后, DONG等人[10]又研究了此方案在噪声环境中的情况。时至今日,陆续不断的有各种QSDC协议被提了出来[11-18]。

以上协议都是利用单个量子态来进行量子安全直接通信。2016年,CAO等人[19]首次提出混合态的量子安全直接通信,她将Bell态粒子与单光子结合起来进行量子通信,并且经分析表明,这种混合态的量子安全直接通信的传输效率、量子比特利用率和编码容量达到了当时的最高值。可惜的是,该文中的编码规则不是很严谨,因而造成了信息泄露,使得其传输效率和编码容量都比文中计算的低了许多。LIU等人[20]专门发文指出并解决了这一问题。

受参考文献[19]和参考文献[20]的启发,作者研究了Greenberger-Horne-Zeilinger(GHZ)态粒子和单光子结合下的量子安全直接通信,并且GHZ态粒子数是任意的一般情况,而非某一种特例,然后对方案的安全性做了简要分析,此外还研究了这种混合态的量子安全直接通信的传输效率、量子比特利用率和编码容量,并与之前一些经典的QSDC协议做了对比。结果表明,这种混合态的量子安全直接通信在上述几个衡量尺度方面具有明显的优势。

-

本文中所用到的两组测量基分别是Z基(|0〉,|1〉)和X基(|+〉,|-〉),其中(|0〉,|1〉)是一组标准正交基,(|+〉,|-〉)是一组标准正交基,而X基和Z基是非正交基,并且X基与Z基有如下的变换关系:

$ \left\{\begin{array}{l} |0\rangle=(|+\rangle+|-\rangle) / \sqrt{2} \\ |1\rangle=(|+\rangle-|-\rangle) / \sqrt{2} \\ |+\rangle=(|0\rangle+|1\rangle) / \sqrt{2} \\ |-\rangle=(|0\rangle-|1\rangle) / \sqrt{2} \end{array}\right. $

(1) 由(1)式可知,如果一粒子状态是|0〉(或|1〉),则用Z基就一定能测出它的状态是|0〉(或是|1〉),而如果采用X基测量,则结果会有50%概率为|+〉,50%概率为|-〉。

同理,如果一粒子状态是|+〉(或|-〉),则用X基就一定能测出它的状态是|+〉(或是|-〉),而如果采用Z基测量,则结果会有50%概率为|0〉,50%概率为|1〉。

-

三粒子GHZ态在Z基下的波函数可表示为以下8个状态:

$ \left\{\begin{array}{l} \varphi_{0}=(|000\rangle+|111\rangle)_{123} / \sqrt{2} \\ \varphi_{1}=(|000\rangle-|111\rangle)_{123} / \sqrt{2} \\ \varphi_{2}=(|001\rangle+|110\rangle)_{123} / \sqrt{2} \\ \varphi_{3}=(|001\rangle-|110\rangle)_{123} / \sqrt{2} \\ \varphi_{4}=(|010\rangle+|101\rangle)_{123} / \sqrt{2} \\ \varphi_{5}=(|010\rangle-|101\rangle)_{123} / \sqrt{2} \\ \varphi_{6}=(|011\rangle+|100\rangle)_{123} / \sqrt{2} \\ \varphi_{7}=(|011\rangle-|100\rangle)_{123} / \sqrt{2} \end{array}\right. $

(2) 不难发现,GHZ态3个粒子,每个粒子都有0和1两种状态,但由于三粒子GHZ态是一种纠缠态,因此在每一个状态中实际是两种状态的纠缠态,如φ0= $ (|000\rangle+|111\rangle)_{123} / \sqrt{2}, |000\rangle$可以看作是0,而|111〉可以看作是7,总共有8种状态,其它状态的三粒子GHZ态也符合这种规律,因此,不考虑相位,只能写出4种三粒子GHz态,但加上相位(式中的“+”和“-”代表相位), 每种状态数乘以2,总和依旧是8种,也即23种,3代表粒子数量。因此可知, n粒子GHZ态在Z基下共有2n种状态,可表示为:

$ \left\{\begin{aligned} \varphi_{0}=&(|\overbrace{00 \cdots 0}^{n}\rangle+|\overbrace{11 \cdots 1}^{n}\rangle)_{123 \cdots n} / \sqrt{2} \\ \varphi_{1}=&(|\overbrace{00 \cdots 0}^{n}\rangle-|\overbrace{11 \cdots 1}^{n}\rangle)_{123 \cdots n} / \sqrt{2} \\ \varphi_{2}=&(|\overbrace{00 \cdots 1}^{n}\rangle+|\overbrace{11 \cdots 0}^{n}\rangle)_{123 \cdots n} / \sqrt{2} \\ \varphi_{3}=&(|\overbrace{00 \cdots 1}^{n}\rangle-|\overbrace{11 \cdots 0}^{n}\rangle)_{123 \cdots n} / \sqrt{2} \\ & \ldots \\ \varphi_{2 n-2}=&(|\overbrace{01 \cdots 1}^{n}\rangle+|\overbrace{10 \cdots 0}^{n}\rangle)_{123 \cdots n} / \sqrt{2} \\ \varphi_{2^{n}-1}=&(|\overbrace{01 \cdots 1}^{n}\rangle-|\overbrace{10 \cdots 0}^{n}\rangle)_{123 \cdots n} / \sqrt{2} \end{aligned}\right. $

(3) -

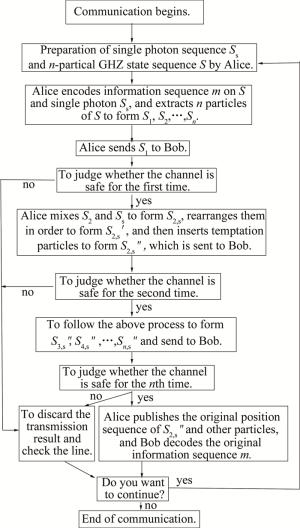

首先假定通信双方Alice和Bob都是合法的,那么通信过程可如下描述:

(1) Alice根据欲传输的信息m制备相应的n粒子GHZ态粒子和单光子,每个单光子都是|0〉,|1〉,|+〉,|-〉中的一种,而每个n粒子GHZ态则处于上述2n中的一种。

(2) Alice将n粒子GHZ态序列S的n个粒子抽取出来分别构成序列S1,S2,S3, …, Sn,然后先将S1发送给Bob做一次窃听检测。

(3) Bob接收到S1后,随机地选取部分粒子做单光子测量,也即用X基(|+〉,|-〉)或者Z基(|0〉,|1〉)随机对S1中的粒子进行测量,之后Bob将测量的结果、所用测量基以及测量位置通过不可被篡改的经典信道发送给Alice。

(4) Alice根据Bob发送来的消息,在剩下的粒子中同样的位置,用同样的测量基来测量,并将测量的结果与Bob发送的结果进行比对,依据错误率来判断是否存在窃听; 如果Alice检测的错误率高于初始给定的阈值,说明有窃听的存在,应当放弃此次通信并丢弃已接收到的信息序列; 如果Alice检测的错误率低于初始给定的阈值,则说明没有窃听,通信可以继续。

(5) Alice将S2和单光子Ss混合形成序列S2, s,然后将S2, s按照一定的顺序重新排列组合形成S2, s′,再在S2, s′中插入诱骗粒子(4种单光子|0〉,|1〉,|+〉,|-〉作为诱骗粒子),形成序列S2, s″,并将S2, s″发送给Bob。

(6) Bob接收到S2, s″后,Alice公布插入诱骗粒子的位置和对应的测量基,Bob对S2, s″进行相应的X基(|+〉,|-〉)测量和Z基(|0〉,|1〉)测量,并分析测量结果的出错率,如同第(4)步。

(7) 仿照第(5)步,将剩下的S3, S4,…,Sn粒子分别与单光子混合形成S3, s, S4, s, …, Sn, s,并且分别按照相同的顺序重新排列组合形成S3, s′,S4, s′, …, Sn, s′,再在S3, s′,S4, s′, …, Sn, s′中插入诱骗粒子(4种单光子|0〉,|1〉,|+〉,|-〉)形成序列S3, s″, S4, s″, …, Sn, s″,然后将S3, s″, S4,s″, …, Sn, s″发送给Bob。

(8) Bob接收到S3, s″, S4, s″, …, Sn, s″后, Alice公布插入诱骗粒子的位置和对应的测量基,Bob对S3, s″, S4, s″, …, Sn, s″进行相应的X基(|+〉,|-〉)测量和Z基(|0〉,|1〉)测量,并分析测量结果的出错率,如同第(4)步。

(9) Alice要告知Bob S2,s′, S3, s′, S4, s′, …, Sn, s′原始的位置信息,Bob根据Alice告知的信息反推出S2, s, S3, s, S4, s, …, Sn, s,再对它们进行单光子测量,将单光子和GHZ态粒子区分开来,之后根据编码规则进行解码得知传递的信息。

表 1为作者假设的编码方案。编码的位数比GHZ态的粒子数多一位,在编码时要注意,每一位的信息不能完全一样,否则窃听者会确切地知道这一位的信息,从而造成一定程度的信息泄露。反之窃听者无法确切地知道这一位的信息,因此能够实现信息的安全传输。

Table 1. Coding scheme of this paper(hypothesis)

information sequence quantum state information sequence quantum state $\overbrace{0 \cdots 1}^{n+1} $ |01〉 $\overbrace{0 \cdots 10}^{n+1} $ φ0 … … … … … |02n-2〉 … … … |11〉 … … … … … … … |12n-2〉 … … … |11〉 … … … … … … … |+2 n-2〉 … … … |-1〉 … … … … … … $\overbrace{0 \cdots 1}^{n+1} $ |-2n-2〉 $ \overbrace{01 \cdots 0}^{n+1}$ φ2n-1 量子态选择GHZ态粒子和单光子的混合,可以提高信息的编码容量,本文中的一个量子态可以存储n比特的信息量,n取决于GHZ态的粒子数,编码效率为n×100%,从而提高了信道的传输效率和容量。每次发送信息时都要做窃听检测,以防有窃听者Eve的存在。若Eve采取测量重发攻击或者拦截重发攻击,则在安全检测过程中就会被发现; 如果Eve采取纠缠攻击,即便它能够躲过安全检测,但由于它不能对GHZ态进行测量,所以最终也无法获得秘密信息。

将上述协议步骤表示成图 1的流程图。

从图 1可知,可以将本协议过程简化为:Alice制备粒子、Alice编码粒子、发送序列的形成、窃听检测,以及Bob解码获得信息序列。

-

以三粒子GHZ态和单光子混合的量子安全直接通信为例,假设要传输的信息是100100010011,首先要制备GHZ态粒子φ1,以及单光子|0〉。首先Alice将GHZ态粒子φ1的第1个、第2个和第3个粒子抽取出来形成S1,S2和S3。Alice先将S1发送给Bob,Bob收到S1后随机地选取部分粒子进行单光子检测并将检测结果发给Alice,Alice在剩下的粒子中的相同位置,用相同的测量基进行单光子测量,比较结果的出错率。之后Alice将S2和单光子Ss混合,再顺序重排,之后插入诱骗粒子形成S2, s″,将S2, s″发给Bob,进行错误率检测。接着Alice将S3和Ss混合,再顺序重排并插入诱骗粒子形成S3, s″并发送给Bob,Bob进行安全检测,之后Alice将S2, s′和S3, s′原先的顺序、位置和测量基信息发送给Bob,Bob进行相应的Z基、X基测量,测出的GHZ态粒子是φ1,从而知道对应的信息是1001,在第2次发送的粒子中测出的单光子是|0〉, 从而知道信息是0001,在第3次发送的粒子中测出的单光子是|0〉, 从而知道信息是0011,之后将这3个单独的信息整合起来便知道这1次通信Alice传输的信息是100100010011。

-

所谓截取重发攻击,是指当Alice向Bob发送消息时,窃听者Eve截获了Alice的信息,并将自己提前准备好的一组序列发送给Bob,但Eve不知道该信息的顺序信息及编码信息,因此拦截的只是一串毫无意义的随机数字,而且由前文分析可知,Eve的攻击会被窃听检测出来。测量重发攻击:指的是Alice发送Bob信息的过程中,窃听者Eve捕获信息,并对其进行Z基测量或者X基测量,然后将测量结果发给Bob。可是Eve截获到的粒子中除了有编码粒子外还有诱骗粒子,Eve并不知道它们的位置和测量基信息,因此Eve的测试得不到真实的编码信息,此外, 测量重发攻击也可以通过窃听来检测。

-

木马攻击:木马攻击只存在于双向信息传输过程中,主要有延迟光子木马攻击和隐形光子木马攻击,本协议是单向信息传输所以不存在木马攻击。

拒绝服务攻击:Eve只对捕获到的光子做一些随即操作来破坏其传递的信息,而自己也不获取信息,但是一旦Eve对光子进行操作,光子的状态也会发生改变,必然会被窃听检测出来。

辅助粒子攻击:Eve截获Alice发给Bob的粒子,然后用自己预先制备好的粒子对截获粒子进行纠缠,即做幺正变换,但根据海森堡测不准原理和量子不可克隆原理,Eve的这一系列操作必然会引起量子状态的改变,从而被窃听检测过程发现。

-

纠缠攻击是指窃听者Eve利用辅助粒子对捕获的粒子进行纠缠,使其形成一个更大的希尔伯特空间:

$ \left\{\begin{aligned} \boldsymbol{E} \otimes|0 e\rangle=& a\left|0 e_{00}\right\rangle+b\left|1 e_{01}\right\rangle \\ \boldsymbol{E} \otimes|1 e\rangle=& b^{\prime}\left|0 e_{10}\right\rangle+a^{\prime}\left|1 e_{11}\right\rangle \\ \boldsymbol{E} \otimes|+e\rangle=& \frac{1}{\sqrt{2}}\left(a\left|0 e_{00}\right\rangle+b\left|1 e_{01}\right\rangle+b^{\prime}\left|0 e_{10}\right\rangle+a^{\prime}\left|0 e_{11}\right\rangle\right)=\frac{1}{2}\left[| + \rangle \left(a\left|0 e_{00}\right\rangle+b\left|1 e_{01}\right\rangle+\right.\right.\\ &\left.\left.b^{\prime}\left|0 e_{10}\right\rangle+a^{\prime}\left|0 e_{11}\right\rangle\right)+|-\rangle\left(a\left|0 e_{00}\right\rangle-b\left|1 e_{01}\right\rangle+b^{\prime}\left|0 e_{10}\right\rangle-a^{\prime}\left|0 e_{11}\right\rangle\right)\right] \\ \boldsymbol{E} \otimes|-e\rangle=& \frac{1}{\sqrt{2}}\left(a\left|0 e_{00}\right\rangle+b\left|1 e_{01}\right\rangle-b^{\prime}\left|0 e_{10}\right\rangle-a^{\prime}\left|0 e_{11}\right\rangle\right)=\frac{1}{2}\left[| + \rangle \left(a\left|0 e_{00}\right\rangle+b\left|1 e_{01}\right\rangle-\right.\right.\\ &\left.\left.b^{\prime}\left|0 e_{10}\right\rangle-a^{\prime}\left|0 e_{11}\right\rangle\right)+|-\rangle\left(a\left|0 e_{00}\right\rangle-b\left|1 e_{01}\right\rangle-b^{\prime}\left|0 e_{10}\right\rangle+a^{\prime}\left|0 e_{11}\right\rangle\right)\right] \end{aligned}\right. $

(4) 式中,{e00,e01,e10,e11}是算符E的4种纯态,且满足如下条件:

$ \sum\limits_{\alpha, \beta \in \mid 0, 1\}}\left\langle e_{\alpha \beta} \mid e_{\alpha \beta}\right\rangle=1 $

(5) Eve的酉操作矩阵E可以表示如下:

$ \boldsymbol{E}=\left[\begin{array}{ll} a & b^{\prime} \\ b & a^{\prime} \end{array}\right] $

(6) 式中,a, b, a′, b′为矩阵元。因为EE*=1,则a,b, a′和b′满足如下的关系:

$ \left\{\begin{array}{l} |a|^{2}+|b|^{2}=1 \\ \left|a^{\prime}\right|^{2}+\left|b^{\prime}\right|^{2}=1 \\ a b^{*}=\left(a^{\prime}\right)^{*} b^{\prime} \end{array}\right. $

(7) 式中,*表示伴随矩阵。可以推出:

$ \left\{\begin{array}{l} |a|^{2}=\left|a^{\prime}\right|^{2} \\ |b|^{2}=\left|b^{\prime}\right|^{2} \end{array}\right. $

(8) 当Eve进行纠缠攻击的时候,检测概率P为:

$ P=|b|^{2}=1-|a|^{2}=\left|b^{\prime}\right|^{2}=1-\left|a^{\prime}\right|^{2} $

(9) 而且通过计算得出Eve捕获单光子和捕获GHZ态光子被检测到的概率是一样的,都可用上式计算得出。所以一旦Eve实行了纠缠攻击,为了要知道捕获粒子的状态,就必然要改变其状态,因而无法通过安全性检测。

-

从信息论的角度定义量子传输效率[16]为:

$ \xi=\frac{b_{\mathrm{s}}}{q_{\mathrm{t}}+b_{\mathrm{t}}} $

(10) 式中,bs是整个通信过程中交换的有用信息比特,qt是通信过程中的量子比特,bt是通信过程中的经典比特。此式中,不考虑与窃听检测有关的经典比特及相关信息,代入公式可以计算出该协议的传输效率为:

$ \xi=\frac{b_{\mathrm{s}}}{q_{\mathrm{t}}+b_{\mathrm{t}}}=\frac{2(n+1)}{n+1}=2 $

(11) 当n足够大时,分子分母中的1可以忽略不计,因此效率近似等于2。

量子比特利用率为:

$ \eta=\frac{q_{\mathrm{u}}}{q_{\mathrm{t}}} $

(12) 式中,qu是通信过程中有用信息的量子比特,qt是总的量子比特。由(12)式可知,本文中所述的量子比特利用率为η=qu/qt=1。

将一些经典的QSDC协议的量子传输效率和量子比特利用率用以上的公式计算出来,与本文中提出的方案进行分析对比,所得结果如表 2所示。

Table 2. Parameter comparison

protocol transmission efficiency ξ qubit rate η coding capacity Ping-Pong protocol[2] 0.33 0.33 (a state): 1bit two step QSDC protocol[5] 1 1 (a state): 2bit one pad time QSDC protocol[15] 1 1 (a state): 1bit QSDC protocol based on entanglement swapping[16-17] 1 1 (a state): 2bit one way QSDC protocol based on quandongxiao single photon[18] 0.5 1 (a state): 1bit Bell state and single photon hybrid QSDC protocol[19] 1 1 (a state): 1.5bit this agreement 2 1 (a state): (n+1)bit 从表 2可以看出, 本协议的最大优势就在于:一个量子态可以编码nbit的经典信息,n取决于GHZ态的粒子数,因为GHZ态最少有3个粒子,因此一个量子态最少可以编码4bit的经典信息,因此其编码容量是现有方案的最高值,本方案在信息传输效率方面也是目前最高的,可达到一个量子态传输2bit的信息,量子比特利用率则和现有最好方案并列最高,均为100%,也就是说不存在量子比特的浪费。因此,在传输效率和量子比特利用率以及编码容量方面实际是目前最好的,较高的编码容量可以大大提高量子信道的传输效率。

-

研究了任意比特GHZ态粒子和单光子结合的量子安全直接通信情况,从理论的角度分析了其通信实现的流程,以及编码的规则,并分析了该方案的信息传输效率、量子比特利用率和编码容量,得出该方案的一个量子态可以携带nbit的信息,n取决于GHZ态的粒子数。其次从量子力学的角度证明了方案的安全性, 与之前的方案相比,本方案的优势在于规避了复杂的酉运算,使通信过程简化。单光子和GHZ态的混合可以带来更高的编码容量,从而提升了通信效率。

基于n粒子GHZ态和单光子混合的量子安全直接通信

Quantum secure direct communication based on the mixture of n-particle GHZ state and single photon

-

摘要: 为了提高量子安全传输效率,采用n粒子Greenberger-Horne-Zeilinger(GHZ)态的特性,对其与单光子混合的量子安全直接通信进行了研究,设计了通信的执行过程,讨论了通信的传输效率、量子比特利用率和编码容量,并对其安全性进行了理论分析。结果表明,该方案可以将信息的编码容量提升至(n+1)bit,将传输效率提升至200%。该协议能够抵御截获重发和测量重发攻击、特洛伊木马攻击和拒绝服务攻击以及辅助粒子攻击和纠缠攻击。

-

关键词:

- 物理光学 /

- n粒子Greenberger-Horne-Zeilinger态 /

- 量子安全通信 /

- 编码容量

Abstract: In order to improve the efficiency of quantum secure transmission, the properties of n-particle Greenberger-Horne-Zeilinger(GHZ) state were used to study the quantum secure direct communication (QSDC) with single photon mixture. The implementation process of communication was designed. The transmission efficiency, quantum bit utilization, and coding capacity of communication were discussed, and its security was theoretically analyzed. Compared with other classical QSDC protocols, the results show that the coding capacity and the transmission efficiency can be respectively improved to (n+1)bit and 200% with this scheme. Security analysis shows that the protocol can resist interception and measurement retransmission attacks, Trojan horse attacks, denial of service attacks, auxiliary particle attacks and entanglement attacks. -

Table 1. Coding scheme of this paper(hypothesis)

information sequence quantum state information sequence quantum state $\overbrace{0 \cdots 1}^{n+1} $ |01〉 $\overbrace{0 \cdots 10}^{n+1} $ φ0 … … … … … |02n-2〉 … … … |11〉 … … … … … … … |12n-2〉 … … … |11〉 … … … … … … … |+2 n-2〉 … … … |-1〉 … … … … … … $\overbrace{0 \cdots 1}^{n+1} $ |-2n-2〉 $ \overbrace{01 \cdots 0}^{n+1}$ φ2n-1 Table 2. Parameter comparison

protocol transmission efficiency ξ qubit rate η coding capacity Ping-Pong protocol[2] 0.33 0.33 (a state): 1bit two step QSDC protocol[5] 1 1 (a state): 2bit one pad time QSDC protocol[15] 1 1 (a state): 1bit QSDC protocol based on entanglement swapping[16-17] 1 1 (a state): 2bit one way QSDC protocol based on quandongxiao single photon[18] 0.5 1 (a state): 1bit Bell state and single photon hybrid QSDC protocol[19] 1 1 (a state): 1.5bit this agreement 2 1 (a state): (n+1)bit -

[1] BEIGE A, ENGLERT B G, KURTSIEFER C. Secure communication with a publicly known key[J]. Acta Physica Polonica, 2002, A101(3): 357-368. [2] BOSTROM K, FELBINGER T. Deterministic secure direct communication using entanglement[J]. Physical Review Letters, 2002, 89(20): 187902. [3] WOJCIK A. Eavesdropping on the"Ping-Pong"quantum communication protocol[J]. Physical Review Letters, 2003, 90(15): 157901. doi: 10.1103/PhysRevLett.90.157901 [4] CAI Q Y. The "Ping-Pong" protocol can be attacked without eavesdropping[J]. Physical Review Letters, 2003, 91(10): 109801. doi: 10.1103/PhysRevLett.91.109801 [5] DENG F G, LONG G L, LIU X S. Two-step quantum direct communication protocol using the Einstein-Podolsky-Rosen pair block[J]. Physics Review, 2003, A68(4): 113-114. [6] WANG J, ZHANG Q, TANG C J. Quantum secure direct communication based on order rearrangement of single photons[J]. Physics Letters, 2006, A358(4): 256-258. [7] YAN F L, HUO H R. A method for teleporting an unknown quantum state and its application[J]. Communication in Theoretical Physics, 2007, 47(4): 629-632. doi: 10.1088/0253-6102/47/4/012 [8] LIN S, WEN Q Y, GAO F, et al. Quantum secure direct communication with X-type entangled stated[J]. Physics Review, 2008, A78(6): 064304. [9] XIU X M, GAO Y J. Quantum secure direct communication using W state[J]. Communications in Theoretical Physics, 2008, 49(6): 1495-1498. doi: 10.1088/0253-6102/49/6/32 [10] DONG L, XIU X M. Improvement on quantum secure direct communication with W state in noisy channel[J]. Communications in Theoretical Physics, 2009, 51(2): 232-234. doi: 10.1088/0253-6102/51/2/08 [11] SHIMA H, MONIREH H. Efficient controlled quantum secure direct communication based om GHZ-like states[J]. Quantum Information Processing, 2015, 14(2): 739-753. doi: 10.1007/s11128-014-0866-z [12] ZHANG M L, LIU Y H, NIE M. An efficient controlled quantum secure direct communication protocol[J]. Journal of Quantum Electronics, 2018, 35(3): 320-325(in Chinese). [13] KUANG Ch, ZHENG X Y. Controlled quantum secure direct communication based on GHZ like state[J]. Acta Quantum Electronics Sinica, 2019, 36(6): 714-718(in Chinese). [14] XIANG Y. Design of information transmission protocol based on quantum entangled state[D]. Chengdu: Sichuan Normal University, 2016: 1-20(in Chinese). [15] DENG F G, LONG G L. Secure direct communication with a quantum one-time pad[J]. Physics Review, 2004, A69 (5): 052319. [16] WANG J, CHEN H Q, ZHANG Q, et al. Quantum secure communication protocols on the basis of entanglement swapping[J]. Journal of National University of Defense Technology, 2007, 29(2): 56-60 (in Chinese). [17] WANG J, CHEN H Q, ZHANG Q, et al. Multiparty controlled quantum secure direct communication protocol[J]. Acta Physica Sinica, 2007, 56(2): 673-677(in Chinese). doi: 10.7498/aps.56.673 [18] QUAN D X, PEI C X, LIU D, et al. One-way deterministic secure quantum communication protocol based on single photons[J]. Acta Physica Sinica, 2010, 59(4): 2493-2497(in Chinese). doi: 10.7498/aps.59.2493 [19] CAO Zh W, ZHAO G, ZHANG Sh H, et al. Quantum secure direct communication scheme based on Bell state particles and single photon mixing[J]. Acta Physica Sinica, 2016, 65(23): 230301(in Chinese). doi: 10.7498/aps.65.230301 [20] LIU Zh H, CHEN H W. Information leakage problem of quantum secure direct communication scheme based on Bell state particles and single photon mixing[J]. Acta Physica Sinica, 2017, 66(13): 130304(in Chinese). doi: 10.7498/aps.66.130304 -

网站地图

网站地图

下载:

下载: